estende-se: uma solução anti-MEV na cadeia sem confiança para a camada2/3

Pré -requisitos

Mevless Cenários de ataque aplicáveis:

- Ataques de sanduíche

- Ataques de frente

Mevless Correntes aplicáveis:

Aqui, o autor não recomenda o uso do protocolo MeVless no nível da cadeia pública L1 (especialmente blockchains de uso geral como ETH e Solana), porque o MeVless requer modificações direcionadas para os próprios blocos, que são especificamente projetados para resistir ao MEV e não podem ser adequados para outros tipos de negócios (especialmente aqueles que não precisam de resistência a MEV). O autor recomenda colocar a Mevless em cadeias de aplicativos Defi ou L2s dedicados e depois retornar ao ETH L1 para liquidação.

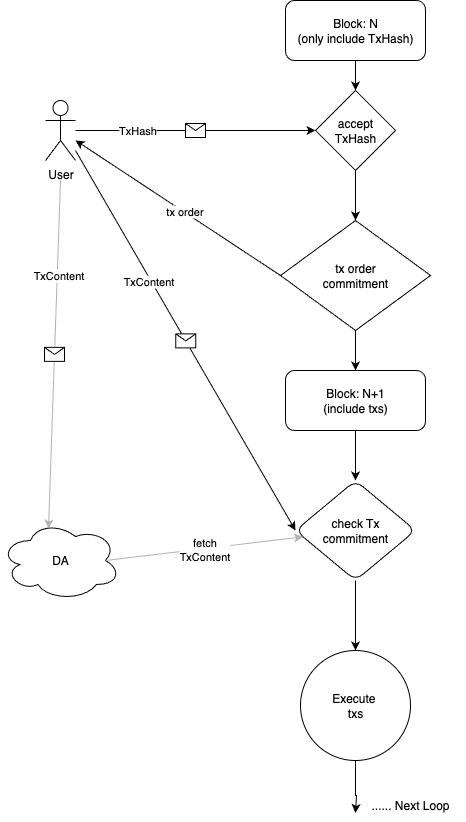

Princípio

O princípio do MeVless está em restringir o comportamento dos mineiros na ordem das transações. Nossa abordagem é impedir que os mineradores vejam conteúdo específico de transação durante o pedido. As transações são ordenadas sem que os mineradores vejam o conteúdo da transação; portanto, mesmo os mineradores não podem realizar ataques de MEV, pois não conhecem o conteúdo específico da transação. Após o pedido, a sequência precisa ser publicada na rede pública para que outros nós e usuários sejam informados. Nesse ponto, a ordem de transação é finalizada e incluída no bloco; portanto, quando o conteúdo específico da transação for enviado posteriormente, ele será executado de acordo com esta ordem de consenso, sem espaço para operações da MEV.

Dividimos os bloqueios na cadeia em dois tipos:

- Encomendar blocos, que completam apenas três coisas: recebendo hashes de transação, dedução de pré -pagamento do usuário e fornecendo compromissos de pedidos de transações

- Os blocos de execução, que não são diferentes dos blocos comuns, só precisam executar transações de acordo com a ordem cometida no bloco de pedidos anteriores

Esses dois tipos de blocos são produzidos alternadamente. Por exemplo, após o bloco Gênesis, os blocos com alturas de blocos ímpares estão pedindo blocos e blocos com alturas de bloco são blocos de execução.

Processo

- Bloco N (Bloco de pedidos) inicia a produção de blocos

- Os usuários enviam hashes de transação para a cadeia e pagam um certo pré -pagamento. O pré -pagamento consiste em duas partes:

(1) Taxa de gás para hash de transações: usado para armazenamento de hash e taxas de computação durante o pedido. Essa taxa é geralmente fixa e obrigatória.

(2) Dica adicional: taxa extra paga pelos usuários para garantir que sua transação possa ser encomendada o mais cedo possível. Este valor não é fixo e pode ser zero - Depois que os nós da corrente receber hashes de transações, eles completarão as seguintes etapas:

-

Verifique se a conta de transação tem fundos suficientes para pagar o pré -pagamento

-

Classificar hashes de transação de alta a baixa, com base no valor do pré -pagamento

-

Deduzir o valor do pré -pagamento da conta de transação

-

Armazene a ordem de transação classificada como um compromisso no bloco e publique -o na rede P2P

-

Depois que os usuários se inscrevem e consentindo para ver o número da sequência de pedidos de seu hash de transação comprometido na cadeia, eles enviam conteúdo de transação específico para a cadeia e o DA (DA é opcional)

-

Bloco N+1 (bloco de execução) inicia a produção de blocos

-

Depois que os nós da cadeia recebem conteúdo de transação, eles concluirão as seguintes etapas:

-

-

Puxe o conteúdo da transação do DA (se todos os txhashes comprometidos em fazer pedidos no bloco anterior tiverem conteúdo de transação correspondente, pule esta etapa)

-

Verifique se o conteúdo da transação corresponde ao pedido anteriormente comprometido txhash, descarte se não for correspondente

-

Executar transações de acordo com o pedido anteriormente comprometido

Esse processo continua ciclicamente.

Papel do DA (opcional)

Nesse esquema, pode acontecer que, após o conteúdo da transação ser enviado para a cadeia, os mineiros veem que a transação é lucrativa e pode reter maliciosamente a transação para impedir que ela seja incluída na cadeia e aguarde os usuários para reenviar a mesma transação para ataques. No momento, os lucros da transação dos usuários ainda não serão corroídos, mas também desperdiçarão um pré -pagamento para o hash de transações enviado anteriormente.

Portanto, precisamos do DA (como o ETH BLOB) para garantir que as transações enviadas pelos usuários sejam definitivamente incluídas na cadeia. Dessa forma, mesmo que os nós produtores de blocos retenham maliciosamente a transação, outros nós de verificação e nós completos ainda podem receber o conteúdo da transação e executar a transação nos processos de produção de blocos subsequentes. Isso força os nós produtores de blocos a incluir a transação em seus blocos para impedir a inconsistência do estado com outros nós.

Nesse processo, o DA fornece uma camada adicional de proteção para os usuários e não é obrigatório. Se os usuários acharem que a transação foi suficientemente propagada a nós completos suficientes na rede P2P, eles podem optar por não usar o DA. A introdução do DA também pode impedir que os mineiros na cadeia monopolizem e retreem as transações de usuários em conjunto.

Vantagens

1. Comparado aos mempools criptografados, a solução MEVless possui uma sobrecarga menor, exigindo operações de descriptografia que tenham muita energia para CPU e memória. Mevless apenas ordena hashes de transação primeiro, com um hash sendo apenas 32 bytes de comprimento (ou até mais curtos). Após a conclusão do pedido, a propagação coloca uma carga mínima na largura de banda da rede.

2. Comparado ao PBS, a MEVless restringe a fonte de ataques de MEV – direitos de ordenação de transações – bloqueando o acesso dos atacantes às informações da transação antes de solicitar, eliminando o pré -requisito para os atacantes realizarem ataques de MEV.

3. Conclui a execução descentralizada e resultados verificáveis. Todos os métodos e etapas de resistência à MEV são codificados no nível do código. Enquanto os nós completos executarem de acordo com este código, os resultados serão determinísticos, dificultando o desempenho de ataques de MEV nas operações de caixa preta.

Fontesethresear