@Nakamoto-JJ

Resumo

O consenso de Nakamoto é o mecanismo de consenso descentralizado mais amplamente adotado em sistemas de criptomoeda. Desde a sua proposta em 2008, muitos estudos propuseram ataques de incentivo, onde o adversário tenta obter lucro superior ao que lhe cabe.

Um exemplo notável é o recente ataque Riskless Uncle Maker (RUM) ao consenso Nakamoto baseado em carimbo de data/hora, como Ethereum 1.x. O ataque RUM mostra que um adversário com 25% de poder de hash relativo pode obter uma participação extra nos lucros de 26,12%.

Nossa abordagem

Fornecemos uma definição mais abrangente de risco no consenso de Nakamoto. Especificamente, no RUM, risco denota o risco de dificuldade do bloco que surge quando um minerador pré-seleciona blocos com diferentes dificuldades. Ou seja, se um minerador optar por minerar um bloco com maior dificuldade, a probabilidade de gerar um novo bloco por unidade de tempo torna-se menor. Chamamos esse risco custo de ataqueou seja, a diminuição desta probabilidade de geração de blocos por unidade de tempo. Nossa descoberta crucial neste artigo é que o custo do ataque não pode capturar totalmente o risco em ataques ao consenso de Nakamoto baseado em carimbo de data/hora, porque ele apenas define o custo de geração de blocos pré-mineração. Outro aspecto do risco advém do facto de blocos recém-gerados após a mineração poderem levar a um aumento na dificuldade de mineração. À medida que a dificuldade de mineração continua a aumentar, os mineradores honestos com a mesma taxa de hash produzirão gradualmente menos blocos por unidade de tempo. Dessa forma, o adversário poderá obter lucro menor. Neste trabalho, chamamos o risco de crescimento de dificuldade após a mineração como risco de dificuldade. Com base na noção de risco de dificuldade, descobrimos que o ataque RUM não é totalmente isento de riscos, pois sofre do risco de dificuldade.

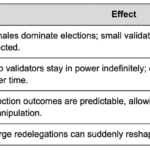

Neste trabalho, fornecemos uma abordagem chamada controle de risco mínimo. O controle de risco mínimo visa calibrar com precisão os carimbos de data/hora do bloco para minimizar o risco de crescimento da dificuldade de longo prazo. Sob a orientação do controle mínimo de risco, apresentamos dois novos ataques de incentivo no consenso Nakamoto baseado em carimbo de data/hora, chamados ataque UUM e ataque SUUM. Ambos os ataques têm

lucro esperado significativamente maior do que as obras existentes, embora não aumente significativamente o risco. Ao tomar a definição de custo de ataque apenas, nossos ataques também são grátis.

UM

O ataque UUM, como uma extensão do RUM, relaxa as condições de desencadeamento do ataque no RUM e expande rapidamente a estratégia para o adversário. Ao fazer isso, para um adversário UUM com poder de hash relativo de 25%, a parcela de recompensa esperada chega a 28,41%. Através do controle de risco de dificuldade mínima, provamos que o ataque UUM é gratuito e que o risco de dificuldade é estritamente inferior a 0,18. Embora o UUM tenha um risco de dificuldade ligeiramente maior que o RUM (que é 0,07), o UUM é mais lucrativo.

SUUM

Fornecemos ainda uma extensão não trivial de UUM chamada SUUM. SUUM proporciona um controle mais cuidadoso sobre o momento em que os blocos retidos devem ser liberados. Ao fazer isso, um adversário SUUM com um poder de hash relativo de 25% pode atingir uma parcela de recompensa esperada de 33,30%. Também provamos que o ataque SUUM é gratuito e que seu risco de dificuldade é estritamente inferior a 0,21.

Experimentação e análise de dados reais

Validamos nossos resultados por meio de simulação e análise de dados em cadeia. Para simulação, usamos um simulador de eventos discretos de um blockchain estilo Nakamoto baseado em timestamp. Nossos resultados experimentais correspondem à nossa análise teórica.

Além disso, conduzimos análises de dados reais usando três blockchains convencionais do estilo ETH 1.x: Ethereum 1.x (alturas de bloco 15505647–15535776), Ethereum Classic (23232147–23242146) e Ethereum PoW (22905613–22915612). Ethereum 1.x está obsoleto desde setembro de 2022 devido à migração para Prova de Participação. Assim, coletamos cerca de 30.000 blocos em setembro de 2022. Para Ethereum Classic e Ethereum PoW, coletamos os dados de 10.000 blocos em outubro de 2025. No total, coletamos cerca de 50.000 blocos para nossa análise. Nossa análise mostra os seguintes resultados:

- É altamente provável que quatro pools de mineração estejam conduzindo ataques de manipulação de carimbo de data/hora, incluindo um pool de mineração no Ethereum 1.x (0x829bd8…), um no Ethereum PoW (0x9205c2…) e dois no Ethereum Classic (0x406177… e 0x35aa26…).

- Todos os quatro pools de mineração parecem explorar a manipulação do carimbo de data/hora, uma abordagem semelhante ao nosso mecanismo de controle de risco de dificuldade mínima. Avançando, como mostrado na Figura \ref{Exp}.(f)-(g), as diferenças de carimbo de data/hora dos blocos da cadeia principal exibem picos abruptos ou ausências dentro de intervalos específicos. Nossa análise mais detalhada mostra que é provável que os invasores estejam adotando estratégias semelhantes ao nosso ataque SUUM.

Figura 1. Fluxograma de ataque de ataques RUM, UUM e SUUM em blockchains estilo Nakamoto baseados em carimbo de data/hora.

Figura 2. Resultados do nosso trabalho. (a) Probabilidade de estado estacionário. (b) Comparação das recompensas relativas do adversário. (c) Comparação de recompensas relativas aos participantes honestos. (d) Comparação do Risco de Dificuldade Mínima. (e) Comparação das taxas de bifurcação. (f) A distribuição de blocos Mainchain em Ethereum 1.x, Ethereum PoW e Ethereum Classic. (g) Quatro Pools de Mineração Maliciosos. (h) Transição de Estado UUM. (i) Transição de Estado SUUM.

Fontesethresear