O piloto inicial usará o motor para fornecer vapor quente e hidrogênio. Mas a energia liberada no reator poderia ser utilizada de diversas maneiras em diversas temperaturas, segundo Godart. O vapor quente poderia girar uma turbina para produzir eletricidade, ou o hidrogênio poderia produzir eletricidade em uma célula de combustível. Ao queimar o hidrogênio contido no vapor, o motor pode produzir vapor superaquecido tão quente quanto 1.300 °C, que poderia ser usado para gerar eletricidade de forma mais eficiente ou refinar produtos químicos. A queima apenas do hidrogênio poderia gerar temperaturas de 2.400 °C, quentes o suficiente para produzir aço.

Recolhendo sucata

Godart diz que ele e os seus colegas esperam que o motor acabe por alimentar muitos processos industriais diferentes, mas o alvo inicial é a própria indústria de refinação e reciclagem de alumínio, uma vez que já lida com cadeias de abastecimento de sucata e óxido de alumínio. “Os recicladores de alumínio estão vindo até nós e nos pedindo para pegarmos seus resíduos de alumínio, que são difíceis de reciclar, e depois transformá-los em calor limpo que eles podem usar para fundir outro alumínio”, diz ele. “Eles estão nos implorando para implementar isso para eles.”

Citando acordos de sigilo, ele não quis citar o nome de nenhuma das empresas que oferecem seu alumínio não reciclável, o que ele diz ser uma espécie de “segredo sujo” para uma indústria que deveria reciclar tudo o que coleta. Mas estimativas do Instituto Internacional do Alumínio, um grupo industrial, sugerem que, a nível mundial, pouco mais de 3 milhões de toneladas métricas de alumínio recolhidas para reciclagem não são actualmente recicladas todos os anos; outros 9 milhões de toneladas métricas não são recolhidos para reciclagem ou são incinerados com outros resíduos. Juntos, isso representa pouco menos de um terço dos estimados 43 milhões de toneladas métricas de sucata de alumínio que atualmente são recicladas a cada ano.

Mesmo que toda essa sucata não utilizada fosse recuperada como combustível, continuaria a fornecer apenas uma fracção da procura industrial global de calor, e muito menos da procura industrial global de energia. Mas o plano não deve ser limitado pela sucata disponível. Eventualmente, diz Godart, a esperança é “recarregar” o hidróxido de alumínio que sai do reator usando eletricidade limpa para convertê-lo novamente em alumínio metálico e reagir novamente. De acordo com as estimativas da empresa, esta abordagem de “ciclo fechado” poderia satisfazer toda a procura global de calor industrial através da utilização e reutilização de um total de cerca de 300 milhões de toneladas métricas de alumínio – cerca de 4% das abundantes reservas de alumínio da Terra.

Porém, toda essa recarga exigiria muita energia. “Se você estiver fazendo isso, (combustível de alumínio) é uma tecnologia de armazenamento de energia, não tanto uma tecnologia de fornecimento de energia”, diz Jeffrey Rissman, que estuda descarbonização industrial na Energy Innovation, um think tank na Califórnia. Tal como acontece com outras formas de armazenamento de energia, como baterias térmicas ou hidrogénio verde, diz ele, isso ainda poderia fazer sentido se o combustível pudesse ser recarregado usando eletricidade limpa e de baixo custo. Mas isso será cada vez mais difícil de conseguir em meio à corrida por energia limpa para tudo, desde data centers de IA até bombas de calor.

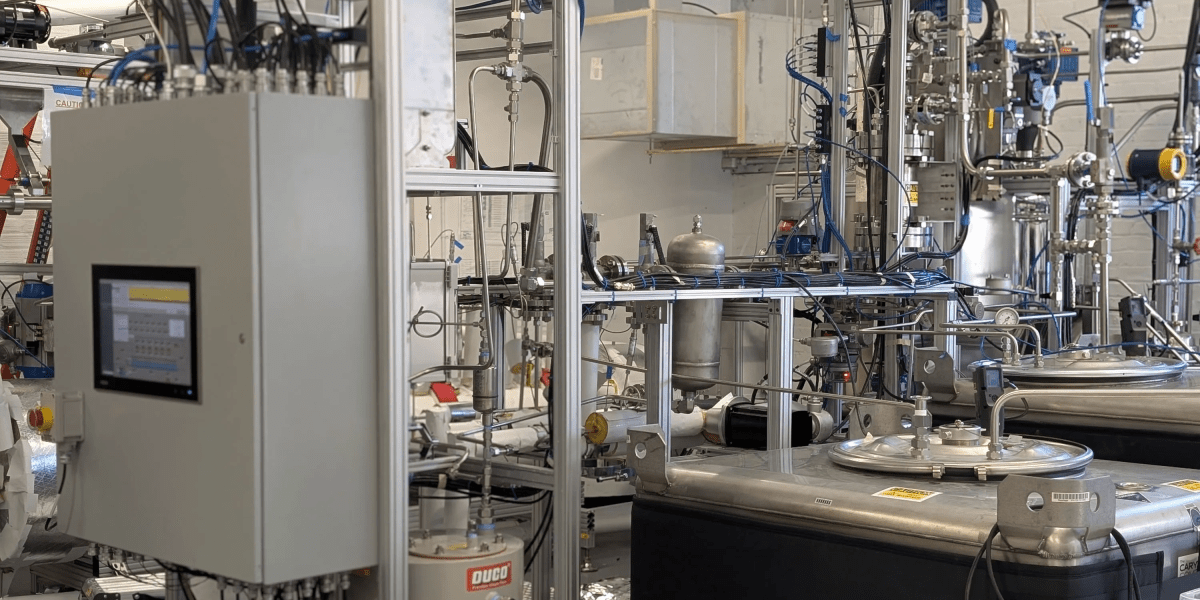

Apesar destes obstáculos, Godart está confiante de que a sua empresa encontrará uma forma de o fazer funcionar. O motor existente já pode extrair mais potência do alumínio do que o previsto. “Na verdade, acreditamos que isso provavelmente pode produzir meio megawatt”, diz ele. “Não o estrangulamos totalmente.”

James Dinneen é jornalista científico e ambiental baseado na cidade de Nova York.